今天來針對 OpenCTI 做一些使用上的示範

因為過去初次接觸這個平台的時候

看網路上的教學好像也都是教安裝架設完成就結束了

沒有教過要如何使用

實際上威脅情資的重點應該大部分都在於怎麼去使用

不然架設完成之後,沒有頭緒的人好像也不知道能幹嘛

但其實我很可以理解為什麼教學都只教安裝 XD

個人猜測是兩種情況

情況一:

因為這種東西感覺很著重在於有”事件發生”或是有”需求”情況下才會使用

太多 case by case 的情況

如果你沒有明確的需求跟目的

照別人示範完成過一遍,可能幫助也不大,因為也不適用你的 case

情況二:

網路上教安裝的文章,覺得不需要教操作,因為他們覺得沒有難度(?)

或是覺得會去找 OpenCTI 來架設的人,應該有能力進行搜尋跟分析了

以下透過兩個場景為範例,希望多少能對新手有一些幫助

被動檢測 → 搜尋 IOC 指標、工具或 TTPs 查看是否有風險

事件響應 → 事件發現後、徹底清查攻擊路徑、相關檔案、確保漏洞與惡意程式已修補和清除

發現組織內部有可疑的活動跟檔案

透過找出特定 IOCs,來查看是否有威脅

假設我們在組織內部發現偵測到惡意檔案

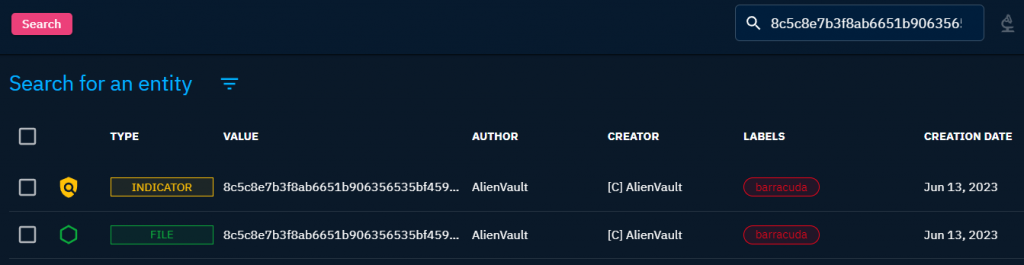

檔案的 Hash 是

8c5c8e7b3f8ab6651b906356535bf45992d6984d8ed8bd600a1a056a00e5afcb

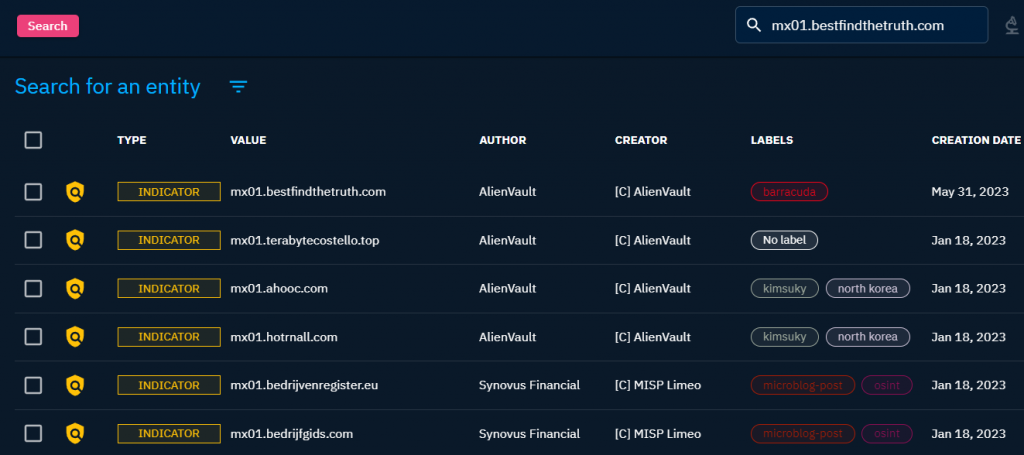

還有連線到 Domain

mx01.bestfindthetruth.com

當成 VirusTotal 使用

我們直接在搜尋的地方輸入 Hash 或 Domain

可以找到一些資訊

其實已經可以從 Label 看出來跟 Barracuda 相關

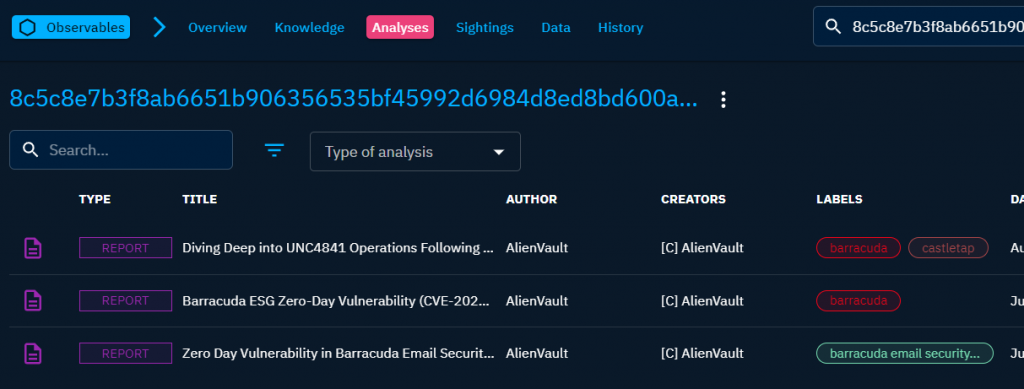

點選進入之後可以從 Overview , Analyses 等選項看到更多資訊

例如我們可以點選一個 Analyses 下的 Report

就可以得到詳細的資訊,包含與 CVE-2023-2868 相關,透過 Email Security Gateway (ESG) 入侵

On May 23, 2023, Barracuda announced that a zero-day vulnerability (CVE-2023-2868) in the Barracuda Email Security Gateway (ESG) had been exploited in-the-wild as early as October 2022 and that they engaged Mandiant to assist in the investigation. Through the investigation, Mandiant identified a suspected China-nexus actor, currently tracked as UNC4841, targeting a subset of Barracuda ESG appliances to utilize as a vector for espionage, spanning a multitude of regions and sectors. Mandiant assesses with high confidence that UNC4841 is an espionage actor behind this wide-ranging campaign in support of the People’s Republic of China.

主動偵查 → 相關新聞、產業、惡意程式、可視化關聯性、主動防禦

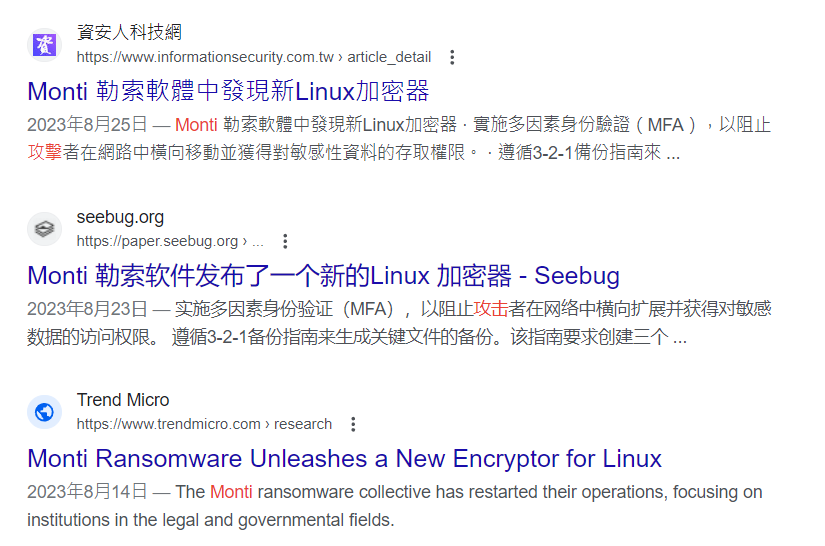

假入如看到某個駭客攻擊或惡意程式傳播的新聞發布了

可以從新聞去搜尋相關資訊,觀察看看他有甚麼 IOCs,

然後甚麼樣的工具被使用,使用那些 TTPs

來針對所知道的內容,調整組織內的防禦解決方案的阻擋或監控規則

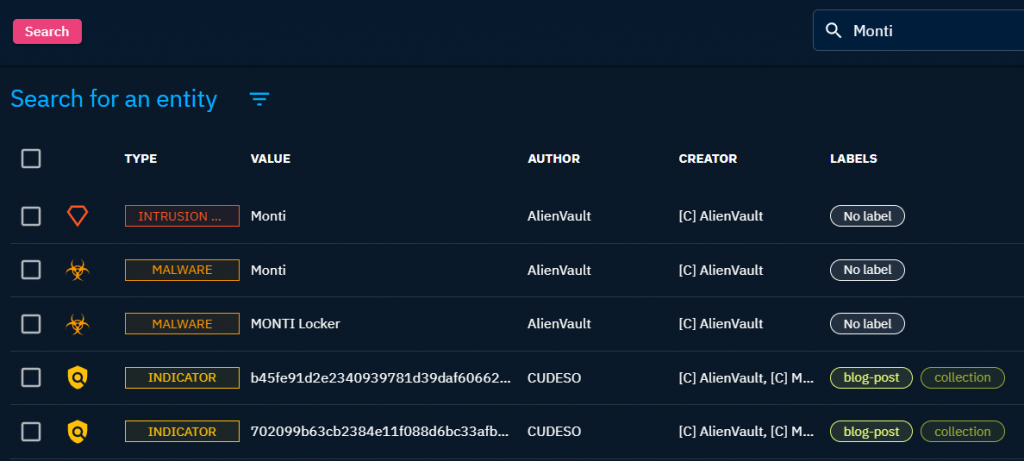

假設我們看到 Monti 的新聞

可以查詢看看有沒有 Monti 的相關資訊

查詢之後,有看到 Intrusion Sets

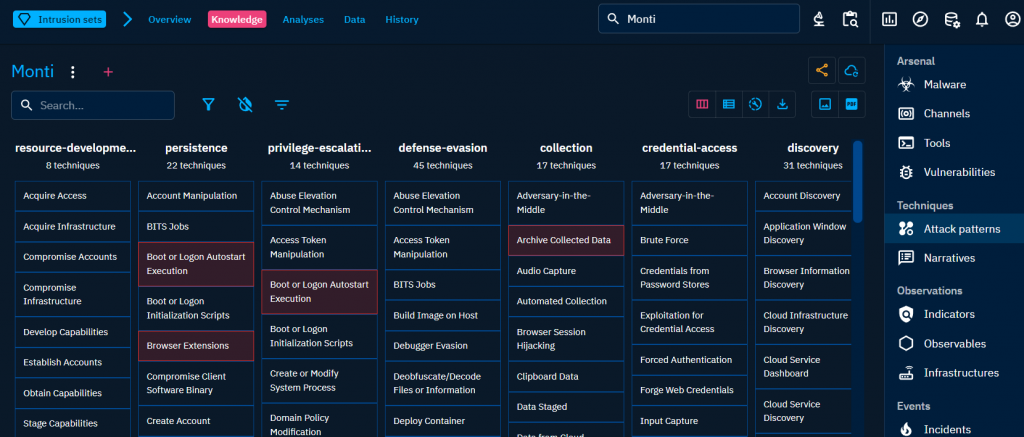

點選進入之後可以看到各種資訊,除了針對 IOCs 去防禦

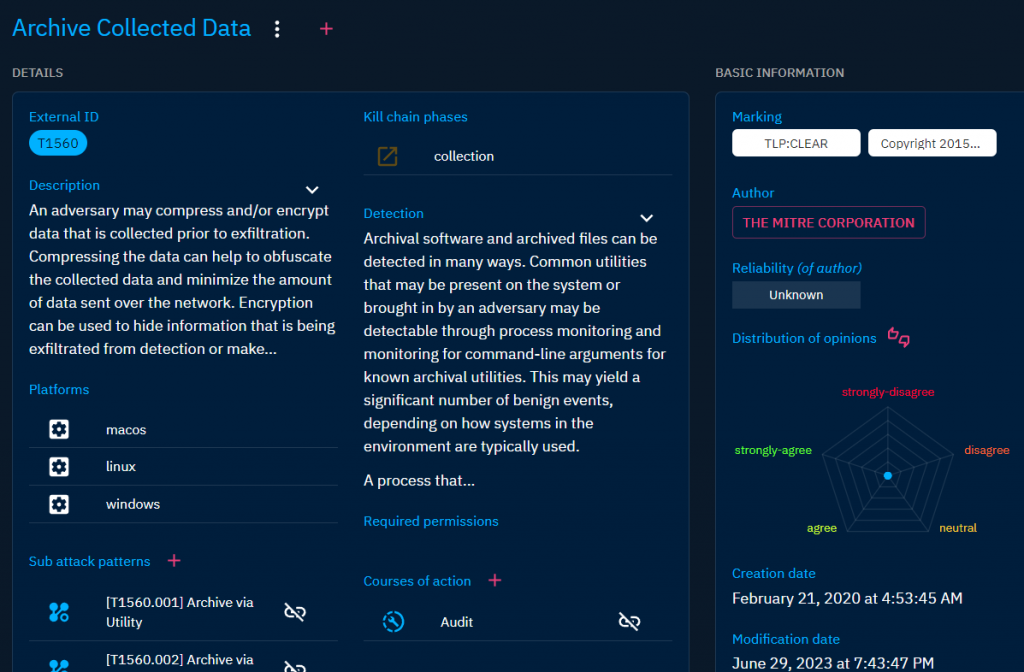

也可以到 Knowledge 從 Attack Patterns

利用 TTPs 來去作為主動式防禦

然後在 OpenCTI 當中自己也可以建立追蹤數據跟報告,

威脅情資的內容,也可以新增一些 Note 在資料當中。

今天連假結束了

Fighting ... 撐下去 Everyone